|

06.06.08 15:58 |

Велга   | :))))) | :))))) |

ru |

Всё, я закончила институт.

Всё, я закончила институт.

Вчера сдала госы, сегодня защитилась! )))

27го июня диплом выдадут.

|

| Comments: 32 | |

| |

|

|

06.06.08 15:10 |

Ex*NUMBERKREST   | Sorry me...) | Sorry me...) |

ru |

Сори за задержку в выдаче призов,долбанная сессия,экзамены и работа:) Попробую вечером:)

Сори за задержку в выдаче призов,долбанная сессия,экзамены и работа:) Попробую вечером:)

|

| Comments: 19 | |

| |

|

|

06.06.08 10:33 |

Shau   | Я пришол к Тебе с дискетой рассказать что сеть... | Я пришол к Тебе с дискетой рассказать что сеть... |

ru |

Я пришел к тебе с приветом

Я пришел к тебе с приветом

рассказать что время наше

подошло уже к обеду

хватит отвисать на баше

рассказать что шеф вернулся

из командировки важной

встав не с той ноги сегодня

он кровавой полон жажды

Рассказать что с той же страстью

как вчера пришел я снова

что мой моск все так же к счастью

не пожрал кальмар суровый

Рассказать что отовсюду

на меня весельем веет

Знаю сам, сегодня буду

Жечь - и отжиг этот зреет.

© http://www.bash.org.ru

Mood: боевое

|

| Comments: 1 | |

| |

|

|

06.06.08 04:43 |

grand lucifer   | Немного о DoS и DDoS!!!!читать ненада!!!<<!!!>>> | Немного о DoS и DDoS!!!!читать ненада!!!<<!!!>>> |

ru |

Как вы уже, наверное, знаете DoS - это атака на отказ в обслуживании (DoS -- Denial of Service). Непосредственно к DDoS мы вернемся немного позже. Как известно, такого рода атаки осуществляются путем засорения канала жертвы пакетами определенного типа, что отправляет жертву в глубокую кому. Думаю, объяснять, для чего используют подобного рода атаки бессмысленно, поэтому идём дальше.

Как вы уже, наверное, знаете DoS - это атака на отказ в обслуживании (DoS -- Denial of Service). Непосредственно к DDoS мы вернемся немного позже. Как известно, такого рода атаки осуществляются путем засорения канала жертвы пакетами определенного типа, что отправляет жертву в глубокую кому. Думаю, объяснять, для чего используют подобного рода атаки бессмысленно, поэтому идём дальше.

Дос досу рознь

Такие атаки можно проводить двумя известными способами. Первый заключается в использовании уязвимостей жертвы. При помощи специально сформированного пакета реализуется нехитрое переполнение буфера, и жертва улетает в астрал.

Второй и более распространенный - это отправка большого количества определенным образом построенных сетевых пакетов. То есть, грубо говоря, флуд. При этом надо уяснить для себя, что совсем не обязательно придумывать самому какую-то особую реализацию сетевого пакета. С такой же степенью поражения достаточно просто «забомбить» сервер стандартными запросами.

Тут самое время вспомнить сетевую утилиту Sprut, которая была разработана для системных администраторов, желающих проверить свой сервер к устойчивости на банальный HTTP GET DoS. За каждую секунду, по нарастающей, программа подключается к указанному серверу до тех пор, пока сервер не начнет посылать ее куда подальше. Это означает достижение комового состояния, либо то, что сервер использует грамотную реализацию защиты от подобных атак.

Вся хитрость такого флуда заключается в следующем. Допустим, мы посылаем несколько пакетов серверу с бесконечно малым интервалом времени между ними, то есть друг за другом. Пока сервак шаманит над первым пакетом, остальные помещаются им в буфер. Соответственно, чем больше таких пакетов, тем больше памяти занимает буфер для их хранения. Исхода тут два. Первый и самый распространенный заключается в том, что наступит момент, когда буфер сожрет все доступные системные ресурсы, тем самым замедлит работу сервера, а то и вовсе остановит его. Результат налицо: сервак в дауне и не отвечает на запросы. Есть, конечно, и второй вариант, при котором произойдет переполнение, вызывающее критический сбой системы. И тут уже потребуется перезагружать сервер вручную. Второй вариант, разумеется, более продуктивен для нас .

Однако не все такие глупые, поэтому зачастую для завершения атаки требуется поддерживать постоянный DoS-поток, поскольку, как только стрим левых запросов исчезнет, сервер вновь начнет обслуживать клиентов.

Так как же бомбить?

Прошли те времена, когда любой сервант можно было заддосить простейшим ping'ом с нескольких компьютеров. В принципе, такие времена и не начинались: когда каналы были для этого достаточно узкими, никому и в голову не приходило заниматься подобной ахинеей.

Можно также вспомнить баги в популярном софте, заюзав которые можно было легко зафлудить какого-нибудь домашнего пользователя. К примеру, несколько лет назад можно легко было задосить icq-пользователя, прислав ему в офлайн несколько тысяч смайликов.

SYN-наводнение

Наиболее простым способом проведения DoS-атак является SYN-наводнение. Происходит это по следующей схеме. Атакующий компьютер посылает SYN-пакет жертве и, соответственно, получает обратно SYN/ACK-пакет. Если атакующий подтвердит ACK-пакетом факт получения ответа, то машины посчитают, что соединение установлено. Однако если атакующий не будет подтверждать этот факт, а продолжит постоянно передавать SYN-пакет на соединение, то запись о незавершенной процедуре подключения будет добавлена в буфер жертвы до истечения тайм-аута ответа. Когда в буфере накопится достаточное количество запросов, произойдет переполнение. После этого жертва перестанет отвечать на пользовательские запросы. Вот, собственно, и вся схема атаки. Чтобы не быть голословным, приведём пример заголовка пакета при данной атаке:

sock.ip.version=4; // Версия

sock.ip.ihl=5; // Длина заголовка

sock.ip.tos=0; // Тип сервиса

sock.ip.tot_len=htons(40); // Общая длина

sock.ip.id=getpid(); // ID

sock.ip.frag_off=0; // Смещение фрагмента

sock.ip.ttl=255; // Время жизни

sock.ip.protocol=IPPROTO_TCP; // Используемый протокол

sock.ip.check=0; // Контрольная сумма

sock.ip.saddr=saddress; // Адрес источника

sock.ip.daddr=daddress; // Адрес назначения

Аналогичные примеры разбросаны по всему Интернету. Обратите внимание на fragment_off, то есть на смещение фрагмента. В некоторых случаях использование длинных пакетов с большой фрагментацией дает желаемый результат намного быстрее приведенного метода.

Вот еще хороший пример атаки. Нам потребуются, как минимум, два компьютера . Мы посылаем пакет на порт 7 (echo) атакуемого хоста. При этом надо подменить адрес отправителя, который будет указывать у нас на порт 19 (chargen) другого хоста. Между двумя хостами произойдет процесс передачи информации постоянным потоком. То есть пакет, как феерический заяц-забегаец, начнет прыгать от одного хоста к другому, переключая все внимание серверов на себя. Таким образом, они буквально забомбят себя до состояния вантуза. Как итог — отказ в обслуживании.

Вспомним про фрагментацию пакета. Так вот, такой вид атаки принято называть ICMP flood, и он заключается в посылке больших (64Кб), сильно фрагментированных пакетов. Обслуживание таких данных очень напрягает сервер, и он решает, что лучше уйти на покой. На сегодняшний день такими технологиями, конечно, пользуются, но редко. Это уже DDoS - распределенная атака на отказ в обслуживании. Чтобы провести такую пакость, потребуется усиливающая сеть, даже не обязательно потрояненная вами. В этом-то самое сильное и заключается. Допустим: есть у нас жертва и миллионы пользователей Интернета. Что будет, если этим миллионам пользователей послать echo-пакет от имени атакуемого хоста? Правильно, они ответят этому хосту. Все вместе. Сразу. Думаю, хосту будет легче застрелиться, чем получать эти ответы. Что, собственно, в результате с ним и произойдет.

Сокеты сокетам рознь

Долгое время поддержка RAW Sockets - "сырых сокетов" - была реализована только в дистрибутивах UNIX. Сырые сокеты представляют большой интерес для тех, кто занимается досом: слово "сырые" здесь указывает на дополнительные низкоуровневые возможности разработки сетевых приложений. Программисту становятся доступными масса вещей, вроде подмены информации в пакете, изменения адреса отправителя в пакетах более высокоуровневых протоколов.

Конечно, и раньше такое проделывали. Но то были умы, подобно тем, что сейчас изучают недокументированные функции систем, копаются в ядре. Теперь же работа с сырыми сокетами стала всеобщим достоянием, и пользуются, как показывает практика, по большей части ей именно представители сетевого андеграунда.

© inattack.ru

Music: Britney Spears - Gimme More (Super New!!!! Septemb

|

| Comments: 1 | |

| |

|

|

| updated 06.06.08 10:24 06.06.08 00:13 |

Старушка-Викушка   | На ночь глядя | На ночь глядя |

ru |

Нать учить английску мову..у кого в Москве есть хорошие репетиторы?

Нать учить английску мову..у кого в Москве есть хорошие репетиторы?

Mood: сонное

|

| Comments: 5 | |

| |

|

|

| updated 19.06.08 16:37 05.06.08 18:36 |

Shadow-x   | ПрОстудиласЬ..=( | ПрОстудиласЬ..=( |

ru |

* жалеет себя..* эхЪ...

* жалеет себя..* эхЪ...

Mood: уставшее

|

| Comments: 81 | |

| |

|

|

| updated 05.06.08 17:50 05.06.08 17:49 |

fido_nety   | | |

ru |

Как-то раз довольно давно, когда пиво было холодным, а водка дешевой, спуск

Как-то раз довольно давно, когда пиво было холодным, а водка дешевой, спуск

группы "старослужащих" поклонников сталактитов и сталагмитов к объектам своего

поклонения совпал с днем рождения одного из них. Отмечать это знаменательное

событие было решено непосредственно на глубине метров 50 от уровня входа. Долго

сказка сказывается, да быстро дело делается, и вот уже вся группа произносит

обильные здравницы имениннику, не отставая, впрочем, от слов делом. HideСам же

новорожденный оказался удивительным фанатом Диониса во всех его ипостасях, так

что довольно быстро пришел в состояние блаженной улыбки на лице и замыкания

на массу всех внешних воздействий. До золотых рыбок и белых горячек дело,

конечно, не дошло, но в прекрасный мир плюща и виноградной лозы, среди которых

пляшут прелестные вакханки и хариты, он окунулся в полной мере. В этом состоянии

его и обнаружили к утру (нужно было подниматься) менее истые любители Бахуса.

Посчитав, что выводить именинника из нирваны - это и есть самое главное кощунство,

тем более, что подниматься из пещеры в таком состоянии было по риску равно подвигу

Александра Матросова, для него сделали все что могли: оставили банку тушенки

и забрали все снаряжение, дабы даже поползновений не возникало. Забрать его должна

была следующая группа, которая планировала спуститься к вечеру. Теперь представьте

себе ощущения нашего героя, когда он просыпается и обнаруживает рядом с собой

банку тушенки и голые стены пещеры. Товарищ был опытный, и он знал, что, несмотря

на общее недомогание и нежелание ничего делать, связанное с сильнейшим бодуном,

поесть все-таки надо. Его горящий взор обратился к банке, любезно оставленной

товарищами, но через мгновение энтузиазм утух - привычка ходить в группе отучила

его от ношения такого нужного в хозяйстве предмета как нож. Но не так-то просто

остановить исследователя в его благородных порывах, и в ход пошли все знания

из жизни первобытных людей, подчерпнутые в школе. Но вот незадача, зубы у gomo

sapiens уже не те, да и пещеры появляются преимущественно в известняковых породах,

которые, как известно очень мягкие. После нескольких часов попыток вскрытия,

за некоторые из которых можно с успехом давать авторские свидетельства, банка

напоминала собой плоский блин без единой дырочки, а наш герой смирился с судьбой

и начал спокойно ждать прилета Танатоса. И вот апофеоз - представьте себе ощущения

молодого спелеолога, который делает первый шаг по поверхности после спуска,

и тут из темноты выскакивает небритое двухметровое существо с горящими глазами,

бросается к нему, крепко прижимает к себе и рокочет на ухо: "Наконец-то я поем...".

О времени пребывания в психиатрической лечебнице история умалчивает...

|

| Comments: 1 | |

| |

|

|

05.06.08 13:19 |

Колючка в пятке   | УУУрррА!!! Я сорвала голос | УУУрррА!!! Я сорвала голос |

ru |

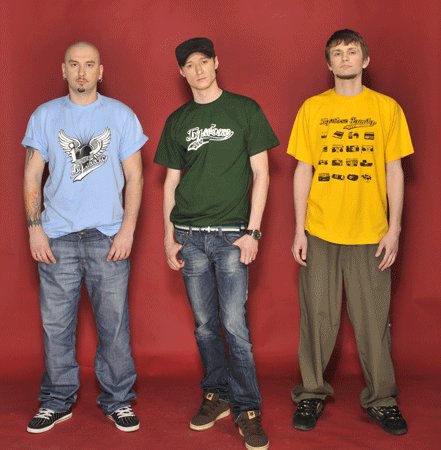

ВчЕра бЫлА нА СуПер ПупЕР КлЁвОм КонЦерТе ГруПпы "БумБокс"

ВчЕра бЫлА нА СуПер ПупЕР КлЁвОм КонЦерТе ГруПпы "БумБокс"

Вот они

Так быренька начали мне завидовать!! БЫРЕНЬКА

Mood: довольное  Music: БумБокс "Віддаю тебе я як сам не знаю"...

|

| Comments: 168 | |

| |

|

|

| updated 05.06.08 13:23 05.06.08 13:17 |

Wilda   | Маэстро-с или поднимите себе настроение | Маэстро-с или поднимите себе настроение |

ru |

История эта произошла на самом деле в Киевском зоопарке, даю на отсечение самое дорогое, что имею, вернее сказать, чем имею.

История эта произошла на самом деле в Киевском зоопарке, даю на отсечение самое дорогое, что имею, вернее сказать, чем имею.

Значит, дело было так. Будучи маленьким пацаненком, очень я любил пошляться по зоопарку, посмотреть на всякую живность, а в особенности на бегемота. В тот день было сильно жарко и этот поц- бегемот который час уже не вылезал из своего бассейна, одни только уши торчали. Но вот чего-то произошло, он зашевелился и на поверхности показалась сначала башка, а потом и вся туша.

Известие это мигом облетело весь зоопарк, и народ в спешном порядке стал прибывать к вольеру, потому как увидать целого бегемота сразу - событие весьма неординарное.

Поэтому толпа собралась жуткая, рьяные папаши повысаживали своих отпрысков на барьер, чтоб те смогли уловить каждую мелочь (поверьте мне, они ее уловили). Толкотня стояла страшная, но тем не менее народ все прибывал и прибывал. А наш герой, не собираясь останавливаться на достигнутом, вылез из воды и не торопясь поплелся к ограде. Далее, так же не торопясь, он повернулся к ней (ограде) задом и...

Вы когда-нибудь видели и слышали, как заводится вертолет? Нет, а вот те люди увидели! Бегемот начал бешено вращать хвостом, но при этом выдал такой отменный понос, что не каждому объевшемуся пургена под силу. В мгновение ока вся сетка и первые ряды наблюдателей были буквально перекрашены в темно-бурый цвет, о запахе, стоящем вокруг, я уже просто молчу. Причем спастись от такого извержения у людей не было никакой возможности из-за напирающей сзади толпы.

В тот день я значительно пополнил свой словарный запас, абсолютно не известными мне, но как оказалось потом, очень нужными словами. Как я узнал позже, таким образом бегемоты метят территорию, но, будучи, наверное, прирожденным маэстро, наш бегемот давал концерты только в присутствии большего количества публики.

(с)

Mood: ржунимагу

|

| Comments: 4 | |

| |

|

Total posts: 7707 Pages: 771

1.. 10.. 20.. 30.. 40.. 50.. 60.. 70.. 80.. 90.. 100.. 110.. 120.. 130.. 140.. 150.. 160.. 170.. 180.. 190.. 200.. 210.. 220.. 230.. 240.. 250.. 260.. 270.. 280.. 290.. 300.. 310.. 320.. 329 330 331 332 333 334 335 336 337 338 339 340.. 350.. 360.. 370.. 380.. 390.. 400.. 410.. 420.. 430.. 440.. 450.. 460.. 470.. 480.. 490.. 500.. 510.. 520.. 530.. 540.. 550.. 560.. 570.. 580.. 590.. 600.. 610.. 620.. 630.. 640.. 650.. 660.. 670.. 680.. 690.. 700.. 710.. 720.. 730.. 740.. 750.. 760.. 770..

|

|

| Mo |

Tu |

We |

Th |

Fr |

Sa |

Su |

| | | | | | 1 | | 2 | 3 | 4 | 5 | 6 | 7 | 8 | | 9 | 10 | 11 | 12 | 13 | 14 | 15 | | 16 | 17 | 18 | 19 | 20 | 21 | 22 | | 23 | 24 | 25 | 26 | 27 | 28 | |

|